DDR5 是目前主流计算机中速度最快的内存标准,它的推出已有 5 年左右的时间。虽然任何类型的内存标准都可能存在内存漏洞,但 DDR5 似乎比以前想象的更容易受到恶意攻击。瑞士苏黎世联邦理工大学的研究人员与谷歌安全专家合作,成功创建了一种名为 Phoenix 的 DDR5 Rowhammer 攻击变种,它可以利用更高的读写速度访问内存单元行,并将附近位的值从 1 翻转为 0,反之亦然。这种攻击只在使用了 SK 海力士芯片的 DDR5 模块上进行了攻击。据推测,这可能会影响所有品牌的 DDR5 芯片。

SK Hynix 实施了一种名为 "目标行刷新"(TRR)的标准 Rowhammer 防御机制,当检测到对特定行的访问异常频繁时,可通过额外的刷新命令防止位翻转。苏黎世联邦理工学院计算机安全小组的研究人员与谷歌安全专家合作,成功逆向设计了这一安全措施。由此可见,某些刷新间隔没有受到保护,因此研究人员想出了一种方法来跟踪和同步大量的 TRR 刷新,甚至在检测到错过刷新时进行自我纠正。

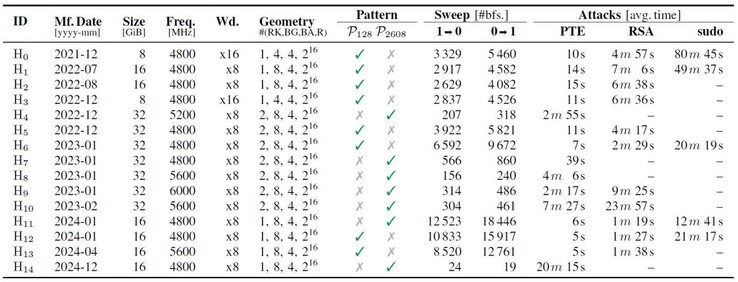

因此,研究人员确定只有 128 次(更有效)和 2608 次刷新间隔才能让新的凤凰攻击奏效。应用这种方法,一个具有 root 权限的 shell 在不到 2 分钟的时间内就被攻破了。在研究人员进行的大量实际利用场景中,发现所有 SK Hynix 产品都容易受到针对页表入口 (PTE) 的攻击,而 73% 的 DIMM 容易受到 RSA-2048 密钥 SSH 身份验证破解的影响,只有 33% 的模块受到更改 sudo 二进制以获得 root 级访问权限的影响。

Phoenix 漏洞被评为高度严重,影响到 2021 年 1 月至 2024 年 12 月间生产的所有采用 SK Hynix 芯片的内存模块。目前还不清楚哪些其他品牌的相关生产时间会受到影响。Phoenix 攻击有一个解决方案,即在受影响的内存模块上激活 tREFI 规格(三倍 DRAM 刷新间隔),但并不推荐这样做,因为这会产生更多数据损坏错误,导致 BSOD和系统不稳定。

资料来源

» Notebookcheck多媒体笔记本电脑Top 10排名

» Notebookcheck游戏笔记本电脑Top 10排名

» Notebookcheck低价办公/商务笔记本电脑Top 10排名

» Notebookcheck高端办公/商务笔记本电脑Top 10排名

» Notebookcheck工作站笔记本电脑Top 10排名

» Notebookcheck亚笔记本电脑Top 10排名

» Notebookcheck超级本产品Top 10排名

» Notebookcheck变形本产品Top 10排名

» Notebookcheck平板电脑Top 10排名

» Notebookcheck智能手机Top 10排名

» Notebookcheck评测过最出色的笔记本电脑屏幕

» Notebookcheck售价500欧元以下笔记本电脑Top 10排名

» Notebookcheck售价300欧元以下笔记本电脑Top 10排名