俄罗斯网络安全公司 卡巴斯基最近公布了Project Triangulation 的详细调查结果。该项目是他们对 iOS 恶意软件攻击的持续调查,他们称这是他们所见过的 "最复杂 "的攻击。首次报告2023 年 6 月,在卡巴斯基公司自己的一些设备上发现了该恶意软件后,发现该恶意软件自 2019 年起就已入侵设备,并被设计为可在 16.2 以下的 iOS 版本上运行。卡巴斯基公司首席执行官尤金-卡巴斯基(Eugene Kaspersky)将其描述为 "一次极其复杂的、有专业针对性的网络攻击"。

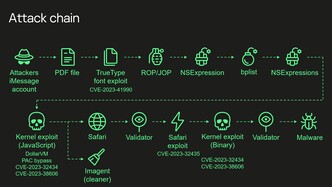

研究结果显示,它利用了四个零日漏洞(即固有漏洞)。零日漏洞(即系统固有的安全漏洞),包括绕过Apple基于硬件的内存保护,获得 root 级访问权限并安装间谍软件。俄罗斯联邦安全局称,尽管官方没有说明是哪一方所为,但该恶意软件是美国国家安全局与Apple 合作,入侵俄罗斯外交官和其他个人的手机。

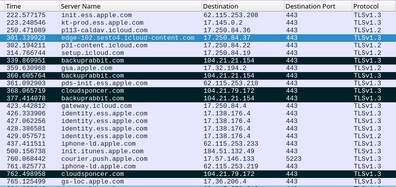

攻击始于通过 iMessage 服务收到的一条包含附件的信息。作为零点击漏洞,该信息无需用户交互即可开始工作。附件利用了一系列零时差漏洞,首先触发远程代码执行,最终导致恶意软件完全控制设备。这包括读取/修改/删除任何文件、提取已保存的凭证和密码、监控实时设备地理位置以及清理自己的痕迹(包括删除原始信息)。

最新报告中的一个重要发现是AppleSoC 中的一个神秘硬件功能(现已被确认为CVE-2023-38606)中的一个神秘硬件功能,它允许攻击者 "将数据、目标地址和数据散列写入固件未使用的芯片未知硬件寄存器,从而绕过基于硬件的内存保护,将数据写入特定物理地址"。该功能要么是无意中留下的,要么是用于出厂调试,但由于固件从未实际使用过该功能,因此尚不清楚攻击者是如何得知它的存在以及如何利用它的。

尽管到目前为止,该攻击似乎针对的是 16.2 以下的 iOS 版本,而且Apple 已经修补了一些漏洞,但有证据表明,该恶意软件至少针对较新的 iPhone 机型和 iOS 版本更新过一次。目前,最好的防御方法似乎是保持更新最新的 iOS 版本。由于恶意软件的代码部署在内存中,重启后确实会将其删除,但如果攻击者重新发送信息,设备总是会被重新感染。

卡巴斯基即将完成这一攻击链的逆向工程,并将在未来几个月内分享更多细节。卡巴斯基的最新报告最后指出:"只要存在可以绕过这些保护的硬件功能,面对老练的攻击者,基于硬件的高级保护措施就毫无用处......硬件安全通常依赖于'通过隐蔽实现安全'......但这是一种有缺陷的方法,因为迟早有一天,所有的秘密都会被揭露。

使用具有 256 位加密功能的金士顿 IronKey Vault 960GB 外置固态硬盘或Lexar Jumpdrive Fingerprint 64GB USB 3.0 闪存盘保护您的私人数据。

资料来源

» Notebookcheck多媒体笔记本电脑Top 10排名

» Notebookcheck游戏笔记本电脑Top 10排名

» Notebookcheck低价办公/商务笔记本电脑Top 10排名

» Notebookcheck高端办公/商务笔记本电脑Top 10排名

» Notebookcheck工作站笔记本电脑Top 10排名

» Notebookcheck亚笔记本电脑Top 10排名

» Notebookcheck超级本产品Top 10排名

» Notebookcheck变形本产品Top 10排名

» Notebookcheck平板电脑Top 10排名

» Notebookcheck智能手机Top 10排名

» Notebookcheck评测过最出色的笔记本电脑屏幕

» Notebookcheck售价500欧元以下笔记本电脑Top 10排名

» Notebookcheck售价300欧元以下笔记本电脑Top 10排名